网络攻防题型(有哪些网络攻防)

1.有哪些网络攻防基础知识

作为一位正在必火安全学习的准网络安全人员来发表一下自己的看法。

一名合格的渗透测试人员是不停的在学习在进步的,网络安全日新月异,昨天的风很可能变成今天的雨。建议基础学习内容:linux、kali linux以及系统漏洞和脚本安全的深入了解。

建议编程学习内容:PHP、python。渗透测试知识技术说多不多,学来学去就是那么多东西,说少也不少,各方面都要学习,重要的是思路的扩展升级。

强烈建议每一种漏洞在各种环境下反复试验增加记忆和熟练度。简单概括下来有:信息安全(建议深入学习社会工程学、密码学),系统安全,应用安全目前流行的是防火墙waf的绕过,内网安全的渗透与防御,CTF红蓝的练习,黑盒白盒测试环境的思路极为重要。

2020年了不再是一眼能看出的简单漏洞了,若是传统性的进行渗透测试,那么自身是提高不了多少的。网络上的课程大同小异教程里都是基本操作登不上大雅之堂,自己闷头苦学苦思只会落后,跟上时代的发展,多去找大佬学习交流,或者到知名培训机构修炼渡劫。

2.网络安全基础:网络攻防、协议与安全

《》从网络攻防、协议与安全解决方案的角度阐述网络安全,把网络看成安全与不安全的源头。全书共分为四部分,第一部分讨论网络概念与威胁的入门知识,分别介绍了网络体系结构、网络协议、互联网和网络漏洞的分类;第二部分讨论低层网络安全,包括物理网络层概述、网络层协议和传输层协议;第三部分讨论应用层安全,包括应用层概述、邮件、Web安全和远程访问安全;第四部分基于网络防范,介绍了常用的网络安全设备。

读者对象:本书适合作为计算机科学或计算机工程专业高年级本科或硕士研究生的网络安全课程教材,也适合网络与信息安全相关方向专业人士参考。

你见,或者不见我,我就在那里,不悲不喜;你爱,或者不爱我,爱就在那里,不增不减。无论你是否已经放弃我,无论你现在身在何处,只要我能拥有一段记忆,能够证明你曾与我有一段美好光景,那么我便不会感到难过。

骆驼刺 文|周海亮

大漠的边缘,挣扎着长出他们的土屋。那么瘦,那么小,歪歪斜斜的,迎着烈日黄沙,更像一棵长在那里的骆驼刺。事实上他们真的栽了一棵骆驼刺。男人从大漠深处挖回来,栽进一只废旧的大缸。他对女人说骆驼刺好栽,一两个月浇一次水就行。到初夏,就会开出鹅黄色小花。那时,咱们的屋子,也被染成暖暖的鹅黄色了。

大漠里风大,一年两次,一次半年。经常,早晨起来,门就推不开了。男人从窗口跳出去,拿着铁锹,清理试图掩埋他们的黄沙。那时女人倚在窗口,看近处汗流浃背的男人,看远处稀稀落落的胡杨树和沙拐枣,看窗前那棵骆驼刺。她说骆驼刺会开花吗?她说某一天,这沙会埋了我们的家吗?男人停下铁锹,抬起头,他说会开花,不会埋掉。男人的话总是简洁利索,纯粹且底气十足。

男人的工作,在大漠。跟随男人的,有女人,有家,有他们的爱情。虽然男人回家的时间飘忽不定,女人却总有办法在男人推开门时,恰好把热饭热菜端上桌。其实大漠边缘的土屋并不孤单,就在他们不远处,还住着男人的同事。可是女人总觉得浑浑天地间只剩下她和男人,只剩下他们相依为命的爱情。男人说,他们的爱情,就像那棵骆驼刺,耐干耐旱。不必悉心照料,甚至半年不浇水,也不会干枯,照样茁壮。

骆驼刺年年开花。那时他们的家,真的被染成温暖的鹅黄。爱情――骆驼刺,他们融合了两个毫不相干的单词。

李嘉诚也有过推销的经历,他能够建立起自己的一番宏业,与他追求卓越的心密不可分。尤其是当他功成名就的时候,他仍旧坚持最初的

3.常见的网络攻击类型有哪些

一:学网络安全需要的知识:

网络攻击的类型

攻击主要分为四种类型。

侦察

侦察是指未经授权的搜索和映射系统、服务或漏洞。此类攻击也称为信息收集,大多数情况下它充当其它类型攻击的先导。侦察类似于冒充邻居的小偷伺机寻找容易下手的住宅,例如无人居住的住宅、容易打开的门或窗户等。

访问

系统访问是指入侵者获取本来不具备访问权限(帐户或密码)的设备的访问权。入侵者进入或访问系统后往往会运行某种黑客程序、脚本或工具,以利用目标系统或应用程序的已知漏洞展开攻击。

拒绝服务

拒绝服务 (DoS) 是指攻击者通过禁用或破坏网络、系统或服务来拒绝为特定用户提供服务的一种攻击方式。DoS 攻击包括使系统崩溃或将系统性能降低至无法使用的状态。但是,DoS 也可以只是简单地删除或破坏信息。大多数情况下,执行此类攻击只需简单地运行黑客程序或脚本。因此,DoS 攻击成为最令人惧怕的攻击方式。

蠕虫、病毒和特洛伊木马

有时主机上会被装上恶意软件,这些软件会破坏系统、自我复制或拒绝对网络、系统或服务的访问。此类软件通常称为蠕虫、病毒或特洛伊木马。

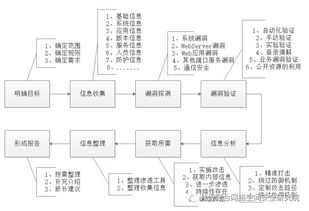

4.网络攻防技术

网络攻击有多种形式,合拢而来, 可简单分为四类攻击。

1、人性式攻击,比如钓鱼式攻击、社会工程学攻击,这些攻击方式,技术含量往往很低,针对就是人性。有点骗子攻击的味道。著名黑客菲特尼客,以这种攻击为特长。

2、中间人攻击,各式各样的网络攻击,合拢而来几乎都是中间人攻击,原因很简单,任何两方面的通讯,必然受到第三方攻击的威胁。比如sniffer嗅探攻击,这种攻击可以说是网络攻击中最常用的,以此衍生出来的,ARP欺骗、DNS欺骗,小到木马以DLL劫持等技术进行传播,几乎都在使用中间人攻击。

3、缺陷式攻击,世界上没有一件完美的东西,网络也是如此,譬如DDOS攻击,这本质上不是漏洞,而只是一个小小的缺陷,因为TCP协议必须经历三次握手。

4、漏洞式攻击,就是所谓的0day Hacker攻击,这种攻击是最致命的,但凡黑客手中,必定有一些未公布的0day漏洞利用软件,可以瞬间完成攻击。

5.计算机三级网络技术的考试题型

三级网络技术考试题型如下:

1、单选题,40 题,40 分;

2、综合题,40 分;

3、应用题,20 分。

报名时间:每年6月、12月报名,报名时间为1个月。

报名办法:登陆考试中心网站网上填表,填表24小时以后考生本人持长期有效居民身份证及报名费直接到考试中心办理摄像、交费。也可以凭相关证件到现场填写报名表。

扩展资料:

注意事项

1、考生凭准考证和身份证(或户口本、军人身份证)参加考试,缺一不可。

2、笔试开考前30分钟入场,对号入座,考试中将两证放在课桌右上角接受检查。上机考试交验两证。

3、进入考场只能携带铅笔、橡皮、尺子、钢笔、圆珠笔等必备工具,不得携带具有存储功能的计算器、电子词典、mp3等其他工具和物品。手机等通讯工具一律关闭上交,考试中发现使用通讯工具者视同作弊。

4、开考后15分钟不得入场,笔试结束前不得离开考场。

5、开考信号发出后,才可开始答题。上机考试结束,按要求处理好机器后才能退场。

6、考生发现磁盘损坏,可举手示意监考人员处理,有关考试题目内容的问题不得提问。

7、保持考场安静,不得吸烟,不得喧哗。

参考资料:全国计算机等级考试-网络技术样卷

6.网络攻击和防御分别包括哪些内容

一、网络攻击主要包括以下几个方面:

1、网络监听:自己不主动去攻击别人,而是在计算机上设置一个程序去监听目标计算机与其他计算机通信的数据。

2、网络扫描:利用程序去扫描目标计算机开放的端口等,目的是发现漏洞,为入侵该计算机做准备。

3、网络入侵:当探测发现对方存在漏洞后,入侵到目标计算机获取信息。

4、网络后门:成功入侵目标计算机后,为了实现对“战利品”的长期控制,在目标计算机中种植木马等后门。

5、网络隐身:入侵完毕退出目标计算机后,将自己入侵的痕迹清除,从而防止被对方管理员发现。

二、网络防御技术主要包括以下几个方面:

1、安全操作系统和操作系统的安全配置:操作系统是网络安全的关键。

2、加密技术:为了防止被监听和数据被盗取,将所有的数据进行加密。

3、防火墙技术:利用防火墙,对传输的数据进行限制,从而防止被入侵。

4、入侵检测:如果网络防线最终被攻破,需要及时发出被入侵的警报。

5、网络安全协议:保证传输的数据不被截获和监听。

扩展资料:

防范DDos攻击

1、及时地给系统打补丁,设置正确的安全策略;

2、定期检查系统安全:检查是否被安装了DDoS攻击程序,是否存在后门等;

3、建立资源分配模型,设置阈值,统计敏感资源的使用情况;

4、优化路由器配置;

5、由于攻击者掩盖行踪的手段不断加强,很难在系统级的日志文件中寻找到蛛丝马迹。因此,第三方的日志分析系统能够帮助管理员更容易地保留线索,顺藤摸瓜,将肇事者绳之以法;

6、使用DNS来跟踪匿名攻击;

7、对于重要的WEB服务器,为一个域名建立多个镜像主机。

相关推荐

声明:本网站尊重并保护知识产权,根据《信息网络传播权保护条例》,如果我们转载的作品侵犯了您的权利,请在一个月内通知我们,我们会及时删除。

蜀ICP备2020033479号-4 Copyright © 2016 学习鸟. 页面生成时间:2.589秒